در مقایسه با میلیاردها کاربر عادی اندروید، تعداد افرادی که دستگاههای خود را روت (Root) میکنند یا از رامهای سفارشی (Custom ROMs) استفاده مینمایند، ناچیز است. هرچند نمیتوان گفت گوگل نسبت به این کاربران حرفهای رفتار خصمانهای دارد، اما تلاشهای این شرکت برای افزایش امنیت اپلیکیشنهای اندروید، اثر جانبی ناخوشایندی بر تجربه کاربری این گروه گذاشته است. به عنوان مثال، آخرین بهروزرسانی گوگل برای Play Integrity API اگرچه محافظت از اپلیکیشنها در برابر کاربران سوءاستفادهگر را برای توسعهدهندگان آسانتر کرده، اما همزمان استفاده برخی کاربران قانونی و حرفهای از برنامههای خاص را به شدت دشوار ساخته است.

API یکپارچگی گوگل پلی (Play Integrity API) ابزاری است که توسعهدهندگان میتوانند از آن برای تأیید این موضوع استفاده کنند که تعاملات ورودی و درخواستهای سرور از طریق نسخه دستکارینشده اپلیکیشن آنها که بر روی یک دستگاه اندروید معتبر در حال اجراست، ارسال میشوند. بسیاری از توسعهدهندگان از این API برای کاهش سوءاستفاده از اپلیکیشن که میتواند منجر به از دست دادن درآمد یا داده شود، استفاده میکنند.

مشکل کاربران حرفهای که دستگاههای خود را روت میکنند یا از رامهای سفارشی استفاده مینمایند، در تعریف گوگل از یک «دستگاه اندرویدی معتبر» نهفته است. از نظر گوگل، دستگاه معتبر دستگاهی است که از نسخه تأییدشده اندروید با گوگل پلی استفاده کند. این تعریف به طور ذاتی تقریباً همه رامهای سفارشی را حذف میکند، که باعث شده بسیاری از کاربران رامهای سفارشی به روشهای غیررسمی متوسل شوند تا نسخههای تأییدشده را جعل کنند. هرچند بسیاری از افرادی که دستگاههای خود را روت میکنند، لزوماً از رام سفارشی استفاده نمیکنند، اما در فرآیند روت کردن، بوتلودر (Bootloader) دستگاه را باز میکنند. همین مرحله باعث میشود دستگاههای آنها در بررسیهای سختگیرانهتر Play Integrity رد شوند و دسترسی به بسیاری از اپلیکیشنهای مهم را از دست بدهند، از جمله: برنامههای رستورانیابی و غذاخوری، اپلیکیشنهای پزشکی و سلامت، بازیهای آنلاین، برنامههای بانکی و پرداخت. چرا که این دسته از اپلیکیشنها معمولاً از ارزیابیهای سختگیرانهتر این API استفاده میکنند.

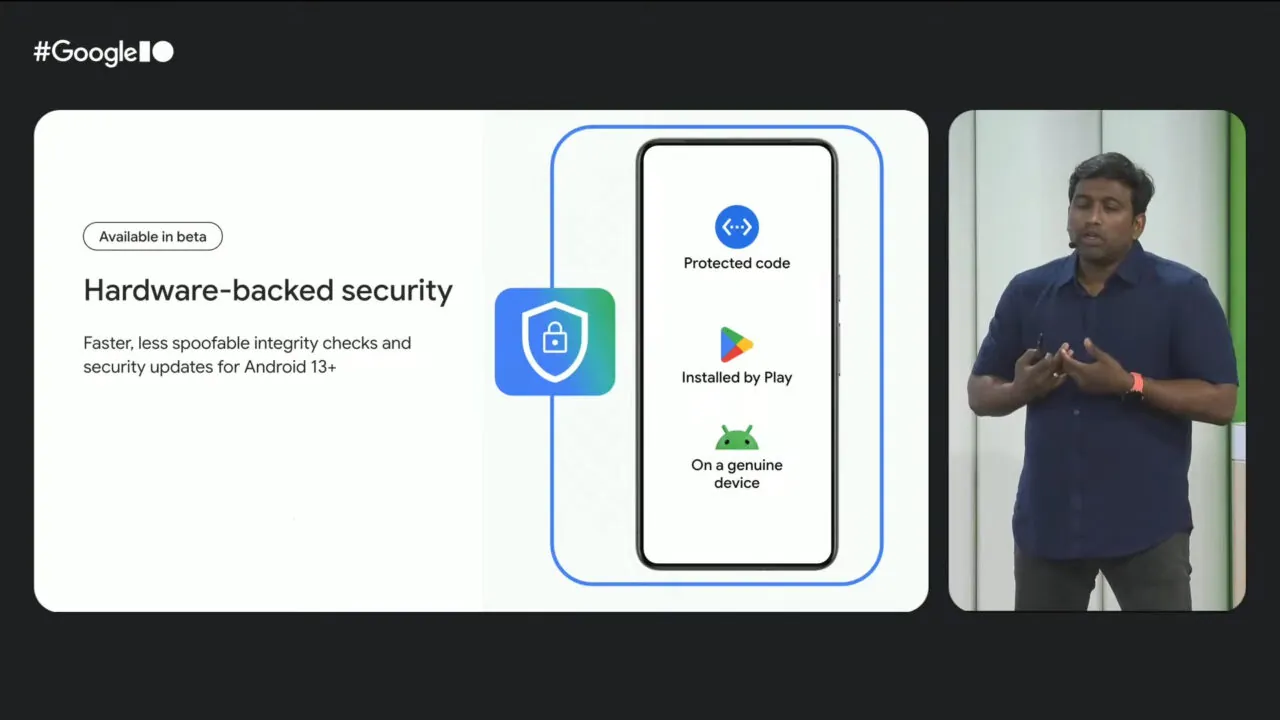

در گذشته، API Play Integrity و نسخه قبلی آن یعنی API اعتبارسنجی (SafetyNet)، نگرانی چندانی برای کاربران حرفهای ایجاد نمیکردند، چرا که این کاربران معمولاً میتوانستند راهحلهای سادهای برای دور زدن آنها پیدا کنند. اما گوگل به تدریج به سمت اجرای سیگنالهای امنیتی مبتنی بر سختافزار حرکت کرده است. این مکانیزم جدید به مراتب سختتر قابل دور زدن است، زیرا برخلاف روشهای سادهتر گذشته، مستقیماً در سختافزار دستگاه ریشه دارد. اگرچه این بررسیهای سختافزاری امنیت بسیار قویتری ارائه میدهند، کاربران حرفهای تاکنون با این اطمینان خاطر زندگی میکردند که گوگل اجرای سختگیرانهترین تنظیمات این سیستم را به صورت جهانی اجباری نکرده بود.

علاوه بر این، قبلاً این اختیار با توسعهدهندگان اپلیکیشنها بود که تصمیم بگیرند آیا میخواهند سیگنالهای امنیتی سختافزاری را اعمال کنند یا خیر. این رویکرد به توسعهدهندگان انعطافپذیری میداد تا استفاده از اپلیکیشنهای خود را بر اساس نیازهایشان محدود کنند. به عنوان مثال، اپلیکیشنهای بانکی و پرداختی معمولاً تلاش بیشتری میکردند تا مطمئن شوند دستگاهها سیگنالهای سختافزاری را پاس میکنند. اما اکنون، این سیگنالها به بخشی از خطمشی پایه Play Integrity برای تمامی توسعهدهندگان استفادهکننده از این API تبدیل شدهاند.

در دسامبر سال گذشته (آذر ماه)، گوگل یک بهروزرسانی عمده برای Play Integrity API اعلام کرد که ارزیابیهای «پایه»، «دستگاه» و «قوی» را در دستگاههای دارای اندروید ۱۳ یا جدیدتر تقویت میکند. ارزیابی قوی (Strong Integrity): سختگیرانهترین سطح بررسی است و برای برنامههای حساس مانند بانکی و پرداخت است. ارزیابی دستگاه (Device Integrity): سطح متوسط بررسی است و تعادل بین امنیت و انعطافپذیری را برقرار میکند. ارزیابی پایه (Basic Integrity): سادهترین سطح بررسی است و کمتر مورد استفاده توسعهدهندگان برنامههای امنیتی قرار میگیرد.

در گذشته، تنها ارزیابی سطح قوی (Strong Integrity) از سیگنالهای امنیتی مبتنی بر سختافزار استفاده میکرد. اما از دسامبر (آذر ماه) سال گذشته، گوگل تمام سطوح ارزیابی را سختگیرانهتر کرد. تغییرات اصلی شامل:

- ارزیابی سطح دستگاه (Device Integrity) بهطوریکه اکنون از سیگنالهای سختافزاری استفاده میکند ولی قبلاً فقط بر اساس بررسیهای نرمافزاری بود.

- ارزیابی سطح قوی (Strong Integrity) علاوه بر سیگنالهای سختافزاری، نیازمند بهروزرسانی امنیتی کمتر از یک سال است.

- ارزیابی سطح پایه (Basic Integrity)اگرچه از سیگنالهای سختافزاری استفاده میکند اما به دلیل استانداردهای سادهتر، حتی روی دستگاههای روت شده یا با بوتلودر باز نیز قابل قبول است.

گـوگل اعلام کرده که این بهروزرسانیها با چنین اهدافی انجام شده است: افزایش سرعت Play Integrity API، بالا بردن قابلیت اطمینان و حفظ حریم خصوصی بهتر کاربران با کاهش سیگنالهای مورد نیاز برای جمعآوری. این تغییرات مزایای امنیتی بهمانند: سختتر شدن دور زدن سیستم برای مهاجمان و هزینه بالاتر برای حملات سایبری را بههمراه خواهد داشت. این شرکت اعلام کرد که در زمان اعلام، یعنی دسامبر ۲۰۲۴ (آذر ماه ۱۴۰۳)، این تغییرات بلافاصله اجرایی نشد و به توسعهدهندگان اجازه انتخاب داوطلبانه داد. اما تأکید کرد که تا مه ۲۰۲۵ (خرداد) تمامی یکپارچهسازیهای API به صورت خودکار به سیستم جدید منتقل خواهند شد.

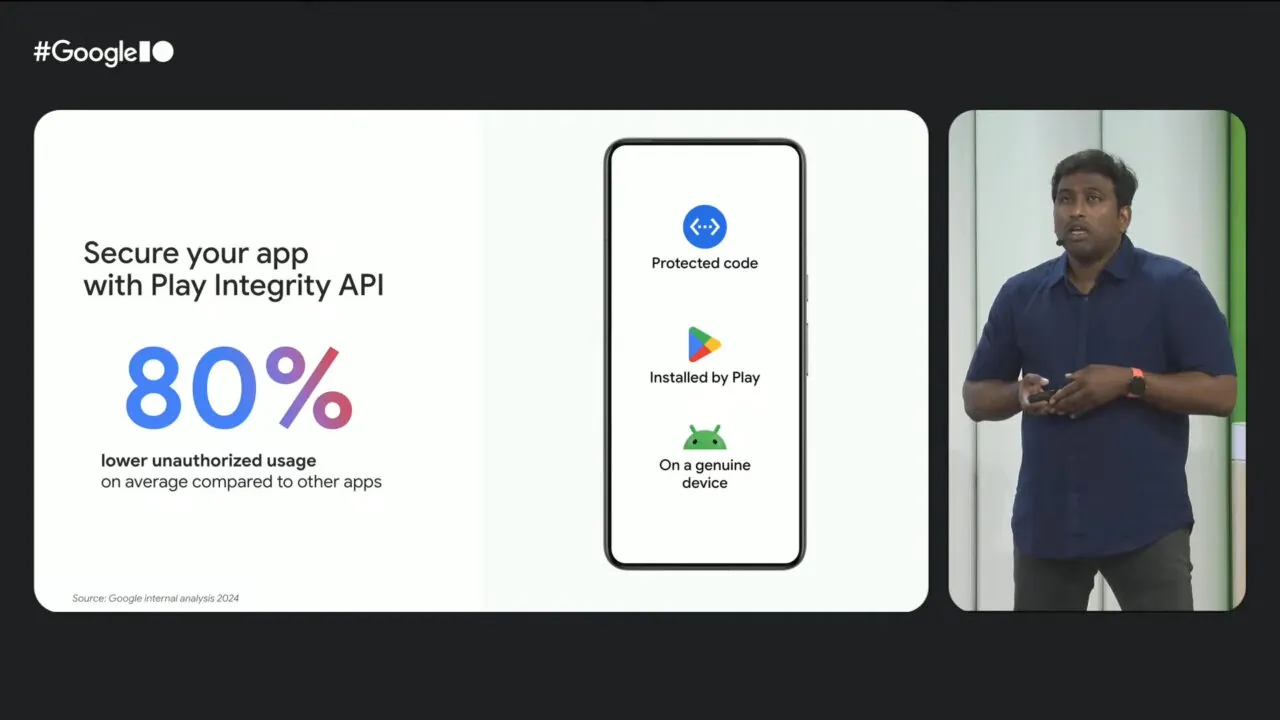

خب، حالا در ماه مه (خرداد) هستیم و گوگل دارد به وعده خود عمل میکند. در کنفرانس Google I/O 2025، این شرکت اعلام کرد که تغییرات را اعمال کرده و تمامی ارزیابیهای یکپارچگی را بهصورت پیشفرض تقویت کرده است در بخش «تازههای گوگل پلی»، آقای Raghavendra Hareesh، مدیر بخش توسعهدهندگان و کسب درآمد گوگل پلی، تأکید کرد: «ما در حال اجرای ارزیابیهای قویتر برای تمامی توسعهدهندگان هستیم بدون نیاز به کار اضافه از سوی توسعهدهندگان.»

آقای Raghavendra Hareesh، رئیس بخش توسعهدهندگان و کسب درآمد گوگل پلی گفت:

یکپارچگی Play Integrity API ابزاری حیاتی در هر استراتژی امنیتی جامع محسوب میشود. این API به شما کمک میکند تا از تمام تجربه کاربری اپلیکیشن خود محافظت کنید. این فناوری در پیشگیری از سوءاستفادههایی که میتوانند منجر به کاهش درآمد و آسیب به کاربران شوند، نقشی کلیدی ایفا میکند. توسعهدهندگانی که از این API استفاده میکنند، کاهش بیش از ۸۰٪ در استفاده غیرمجاز نسبت به سایر اپلیکیشنها را گزارش دادهاند. این به معنای تقلب کمتر، کلاهبرداری کمتر و سرقت دادههای کمتر است.

ما به تکامل این API ادامه میدهیم تا همواره از تهدیدات احتمالی پیشی بگیریم. امروز، ما در حال راهاندازی ارزیابیهای قویتر برای تمام توسعهدهندگان هستیم؛ بدون نیاز به هیچ کار اضافهای از سوی آنها. این تغییرات، فرآیند بررسی اعتبار دستگاهها را سریعتر، قابل اعتمادتر و بیشتر علاقهمند به حریم خصوصی میسازد. همچنین توسعهدهندگان اکنون میتوانند بررسی کنند که آیا دستگاه بهروزرسانی امنیتی اخیر را نصب کرده است یا خیر؛ امری که برای اپلیکیشنهای حفاظتکننده از اقدامات حساس بسیار مهم است.»

این بدان معناست که کاربران حرفهای که دستگاههای خود را روت میکنند یا از رامهای سفارشی استفاده مینمایند، ممکن است به طور ناگهانی با عدم کارکرد برخی اپلیکیشنها مواجه شوند، به ویژه در دستگاههای دارای اندروید ۱۳ یا جدیدتر. حتی کاربران با دستگاههای تغییر نیافتهی اندروید ۱۳ به بالا نیز در صورت عدم دریافت بهروزرسانی نرمافزاری در مدت زمان طولانی، ممکن است با مشکلاتی روبرو شوند. دلیل این موضوع، این است که اپلیکیشنهایی که از ارزیابی سطح قوی (Strong Integrity) استفاده میکنند، نیازمند سطح پچ امنیتی جدید هستند تا بتوانند به درستی عمل کنند.

پیادهسازی کامل سیگنالهای امنیتی سختافزاری توسط گوگل، مدتهای زیادی است که انتظار میرفت. هرچند کاربران حرفهای قبلاً راههای سادهای برای دور زدن اقدامات امنیتی قبلی پیدا میکردند؛ که معمولاً با فریب دادن API یکپارچگی پلی برای اتکا به بررسیهای نرمافزاری که جعل آنها آسانتر بود، انجام میشد. اما این روشها هرگز راهکارهای دائمی نبودند. بنابراین فقط مسئله زمان بود که این کاربران با اپلیکیشنهای از کار افتاده مواجه شوند.

به زودی، راهحلهای آسان برای دور زدن محدودیتها ناپدید خواهند شد و کاربران تنها دو گزینه پیش رو خواهند داشت: متوسل شدن به روشهای غیرقانونی و ناامن مانند نشت keyboxها، یا بازگرداندن دستگاه به حالت استاندارد و بدون تغییر. در حالی که هدف اصلی گوگل از این تغییرات، بهبود امنیت اپلیکیشنها برای همه کاربران است، اما این تحولات به قیمت تجربه کاربری نامطلوب برای کاربران حرفهای تمام میشود.

دیدگاه ها