محققان از یک نقص امنیتی در افزونه پرکاربرد SwitchyOmega در مرورگر کروم پرده برداشتهاند که کاربران را در معرض سرقت کلیدهای خصوصی قرار میدهد. طبق هشدار تحلیلگران SlowMist، نسخهای آلوده از این افزونه پروکسی در کروم توانسته اطلاعات کلیدهای خصوصی کاربران را سرقت کند و بیش از ۵۰۰ هزار کاربر را در معرض خطر قرار دهد.

این حمله زمانی آغاز شد که یک ایمیل فیشینگ، یکی از کارکنان شرکت Cyberhaven (فعال در زمینه امنیت دادههای مبتنی بر هوش مصنوعی) را هدف قرار داد. این ایمیل جعلی ادعا میکرد که افزونه مرورگر این شرکت قوانین گوگل را نقض کرده و در صورت عدم اقدام فوری، حذف خواهد شد. طبق گزارش تحقیقاتی ۱۲ مارس، این ایمیل حاوی کد مخربی بود که در افزونه تزریق شد.

SlowMist توضیح داده که مهاجم با استفاده از OAuth به حساب Cyberhaven دسترسی پیدا کرده و موفق شده نسخه آلوده افزونه (۲۴.۱۰.۴) را آپلود کند. با بهروزرسانی این افزونه، کاربران ناآگاهانه کد مخرب را نصب کردهاند.

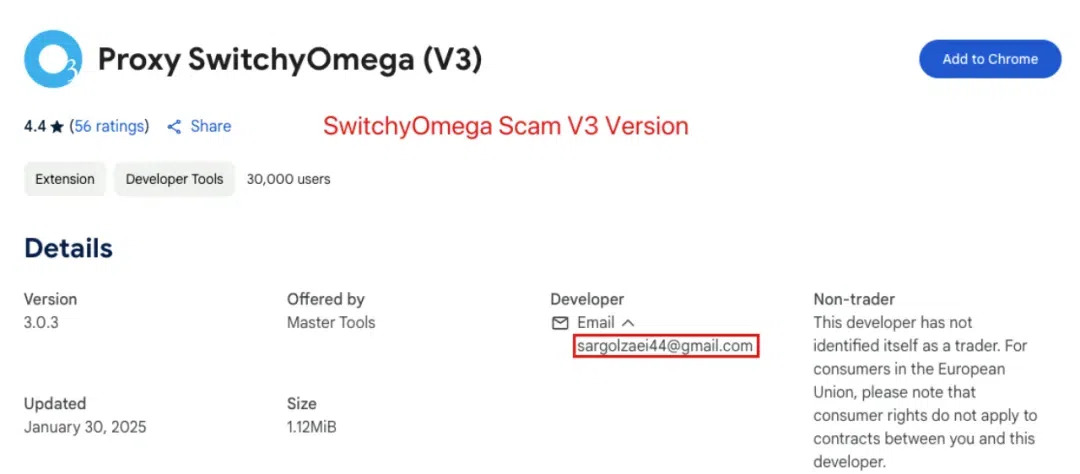

نسخه مخرب این افزونه قادر به سرقت اطلاعات حساسی همچون کلیدهای خصوصی و عبارات بازیابی (Mnemonic Phrases) کیف پولهای کریپتو بوده است. با این حال، هنوز مشخص نیست که از میان ۵۰۰ هزار کاربر تحت تأثیر، چه تعداد قربانی این حمله شدهاند. تحلیلگران SlowMist به کاربران توصیه کردهاند که شناسه (ID) افزونه نصبشده را بررسی کرده و با نسخه رسمی مطابقت دهند.

حملات به معاملهگران کریپتو از طریق افزونههای مرورگر، پدیده جدیدی نیست و مهاجمان مدتی است که از این روش سوءاستفاده میکنند. در سپتامبر ۲۰۲۴، تحلیلگران شرکت امنیت سایبری Group-IB فاش کردند که گروه هکری معروف Lazarus (مرتبط با کره شمالی) حملات خود را به متخصصان و توسعهدهندگان کریپتو شدت بخشیده است. این گروه نه تنها از اپلیکیشنهای جعلی ویدیویی برای نفوذ استفاده میکند، بلکه حملات خود را به افزونههای مرورگر نیز گسترش داده است.

دیدگاه ها